Warum brauchen Sie Informationssicherheit?

Warum brauchen Sie Informationssicherheit?

Neben dem Schutz Ihrer Assets, werden TISAX® Auditierungen oder ISO 27001 Zertifizierungen zu immer stärkeren Auswahlkriterien für z. B. OEMs. Auch neue Datenschutzbestimmungen lassen Informationssicherheitskonzepte unverzichtbar werden. Zulieferer, die hier investieren, genießen einen klaren Vorteil gegenüber ihrer Konkurrenz.

Wie wird Informationssicherheit zum Wettbewerbsvorteil?

Firmen mit soliden Informationssicherheitspraktiken präsentieren sich robuster und können eine Notfallsituation nicht nur überleben, sondern stärker daraus hervorgehen.

Informationssicherheit basiert primär auf gutem Risikomanagement:

Firmen identifizieren so nicht nur mögliche Bedrohungen und Risikofaktoren, sondern auch sich auftuende Möglichkeiten, wie z. B. neue Geschäftsfelder.

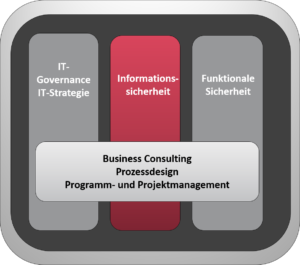

Was können wir für Sie tun?

RMTP bietet in diesem Zusammenhang:

- Aufbau, Einführung und Betreiben eines ISMS

- Beratung von Datenschutz relevante Themen gemäß der neuen Datenschutzgrundverordnung (DS-GVO) als Teil der Informationssicherheit

- Cyber Security Überprüfungen und Audits

- Risiko- und Notfallmanagement

- Informationssicherheits-Architektur (ISA)

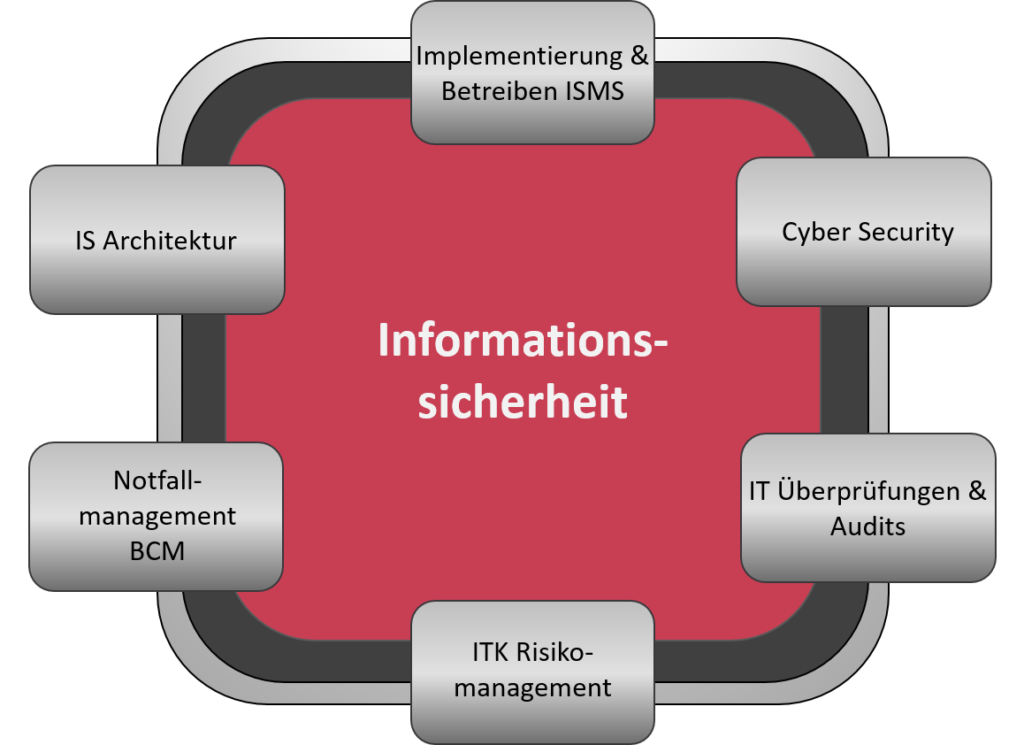

Unsere Leistungen im Einzelnen:

Implementierung und Betreiben eines ISMS

- Beurteilung, Planung und Festlegung von Strategien und Zielen für Informationssicherheit

- Planung und Implementierung eines ISMS

- Erstellung von Sicherheitsleitlinien und Richtlinien nach nationalen und internationalen Normen (z. B. ISO 27000 Serien)

- Einführung / Entwicklung von Informationssicherheitsorganisationen und Leistungskennzahlen (Key Performance Indicators / KPI)

- Sicherheitsprozessdesign, -management, -optimierung und -implementierung, einschließlich der unterstützenden Prozesse (orientiert an ITIL und COBIT)

- Interimsmanager Informationssicherheit (z. B.: CISO, ITK-Sicherheitsmanager, Sicherheitsbeauftragter)

- Gestaltung von Kontrollmaßnahmen, -anforderungen und -aktivitäten

- Datenschutzrelevante Themen gemäß der neuen Datenschutzgrundverordnung als Teil eines ISMS, Aufbau und Integration in bestehende Strukturen

Cyber Security

- Planung und Implementierung von Cyber Security Rahmenwerken (z. B. NIST Cybersecurity Framework)

- Implementierung und Bewertung von Methoden zur Gefahrenidentifizierung, Anforderungen, Vorgehensweisen und Aktivitäten nach ISO 27002

- Überprüfung und kundenspezifische Anpassung von Techniken zur Feststellung von Systemschwachstellen

- Planung und Management von Informations- und Kommunikationstechnik und Informationssicherheitsprozessen zur Verhinderung und Eindämmung von schädlichen Inhalten (z.B. Antivirus Lösungen)

- Cyber Security Prozessdesign, Management, Optimierung und Implementierung (nach ITIL und COBIT)

IT Überprüfungen und Audits

- Überprüfung von Sicherheitskonzepten und -Maßnahmen

- Vorbereitung und Begleitung von ISO 27001 Zertifizierungen und Sicherheitsanalysen

- Erstellung und Leitung von Auditprogrammen zur Informations- und Telekommunikationstechnik (ITK) und Informationssicherheit

- Durchführung von System-, Prozess- und Serviceaudits

- Audits, Analysen und Beratung zu Compliance und Due Diligence Anforderungen

- Konzepterstellung und Durchführung von Self- und Security Assessments

ITK Risikomanagement

- Konzeption, Erstellung und Implementierung von Risikomanagementsystemen nach gängigen Standards (ISO/IEC 27005, M_o_R, Risk_IT)

- Erstellung von Assetmanagementkonzepten sowie Implementierung von Lösungen zur Identifikation von Assets

- Durchführung von Bedrohungsanalysen, Schutzbedarfsfeststellungen, Business Impact Analysen, Risikoanalysen und -assessments

- Erstellung von Risikobewertungen und -behandlungsplanungen

- Prozessintegration in Enterprise Risk Management (ERM)-Systeme sowie Vulnerabilitätsmanagement

- Moderation, Prozessschulungen, Toolunterstützung zum ITK Risikomanagement

Notfallmanagement/BCM

- Beratung, Konzeption und Planung von Notfallmanagement (BCM, z. B. ISO 22301), Notfallvorsorgesystemen (DRP, z. B. ISO 24762) sowie lokalen und globalen Datensicherungsstrategien

- Beratung und Erstellung von Vorsorgekonzepten und Notfallhandbüchern für Rechenzentren, Technik- sowie Telekommunikationsräume

- Erstellung von Konzepten und Betreuung von Security Operation Centers, CERT/CSIRT

- Beratung zur Notfallbewältigung, zum Krisenmanagement sowie zum Kommunikationsmanagement

- Erstellung und Begleitung von Test- und Übungsplänen inkl. Szenarienentwicklung

IS Architektur

- Konzeption und Implementierung eines Informationssicherheitsportfolios und IT Servicekataloges

- Planung und Konzeption der organisatorischen Computer- und Netzwerksicherheitsinfrastruktur gemäß Unternehmensrichtlinien, Kundenanforderungen, externer Regulierungen und Geschäftsrisiken

- Überprüfung und Entwicklung von Sicherheitskonzepten, Vertragsgestaltung für Technische Services und Sourcing Konzepte

- Analyse, Identifikation von Schwachstellen und Lücken in bestehenden und vereinbarten Sicherheitsarchitekturkonzepten, sowie Empfehlungen für Veränderungen oder Verbesserungen

- Beratung und Lösungsempfehlungen für sicherheitstechnische Lösungen, an der Schnittstelle zwischen Geschäftsanforderungen und Informationssicherheitsanforderungen

- Management der Zugangsrechte, Identity Management, logischer und physischer Schutz

Gern erarbeiten wir mit Ihnen zusammen Ihre Informationssicherheitslösungen.

Kontaktieren Sie uns direkt!

Ihre Ansprechpartner:

Ralf Mekelberger

E-Mail: informationssicherheit@rmtp.de

Telefon: +49 30 6098 1892 0